¡Un minero en el estudio! LoudMiner | BirdMiner

Índice

Punto de partida

Expertos y aficionados a la producción musical, utilizan software como Ableton Live, Logic Pro, Protools, Cubase o FL Studio; y a su vez infinidad de plugins VST como puedan ser “Kontakt”, “Fabfilter”, “Izotope”, “Massive”, “Serum”, “Philharmonik” y un largo etc…Software por el que hay que pagar un alto precio, lo que deriva en que muchos usuarios busquen software pirata.

Si eres unos de estos últimos, te puede interesar el siguiente caso:

Nos encontramos en un macOS Mojave (10.14.6) utilizado para producción musical, el cual tiene instalado Ableton Live y varios plugins VST pirata descargados de páginas como vstcrack.com, audiotools.club y plugintorrent.com.

Afortunadamente en el sistema está instalado un plugin de monitorización llamado istat menus gracias al cual, un buen día podríamos observar que un proceso llamado “disk01” está ocupando 2,51GB de memoria y 200% de CPU.

Si nos entrara curiosidad por saber qué es este proceso, podríamos pensar en abrir el Monitor de actividad para ver más detalles, pero justo en ese momento no encontraríamos ningún “disk01”.

Al volver a mirar en el istat observamos que el proceso realmente ya no existe.

Podríamos pensar que fue algo puntual del sistema, pero si esperamos un rato volveremos a encontrar el mismo proceso en el monitor de istat, y esto nos hará sospechar.

Vamos a la terminal (tras quince minutos) y ejecutamos un ps aux | grep disk01 encontrando lo siguiente:

¿Cómo es posible?

Ejecutamos ese /usr/local/bin/disk01 y se nos abre una ventana de Qemu

¿Qué hace Qemu instalado en nuestro Mac?

Volvemos a ejecutarlo pero esta vez con las opciones que observamos en el ps aux aunque sin “-display none”, y una máquina virtual con Linux Tiny Core 9.0 se nos levanta, confirmando todas las sospechas…¡Teníamos un minero en nuestro Mac!

El ejecutable qemu “disk01” se está inicializando con las siguientes opciones:

- -m 3G:

- 3Gb de RAM virtual asignada.

- -accel hvf, thread=multi

- Habilita el acelerador hvf y multithread

- smp cpus=2

- Limita a 2 vCPU.

- –cpu host

- emula el procesador del host.

- /usr/local/bin/main.data

- Ruta de la imagen de disco .qcow2

- -display none

- Hace que se ejecute sin mostrarse la ventana de Qemu.

Con toda esta información hacemos una búsqueda en Google y encontramos que el 20 de junio de 2019 ESET anunció el descubrimiento de LoudMiner (también llamado BirdMiner).

“LoudMiner es un caso inusual de un minero de criptomonedas persistente distribuido para macOS y Windows desde Agosto de 2018. Utiliza programas de virtualización –QEMU en macOS y VirtualBox en Windows- para minar criptomonedas en una máquina virtual Tiny Core Linux, logrando que sea multiplataforma. Viene junto a copias piratas de programas VST (del inglés Virtual Studio Technology). El minero en sí está basado en XMRig (Monero) y utiliza un pool de minería, por lo que es imposible rastrear potenciales transacciones.”

eset.com

¿Y qué es Monero?

Monero es la moneda más segura, privada e imposible de rastrear que existe a día de hoy, y si no es así, compite por el primer puesto junto a otras, gracias al algoritmo CryptoNight.

Como podrás imaginar, es la preferida o de las preferidas para financiar actividades ilegales en Internet. Además es muy conocida por ser de las más utilizadas en “la minería zombie” como es nuestro caso. Tanto es así que desde su web principal lanzan un comunicado: https://mrw.getmonero.org/

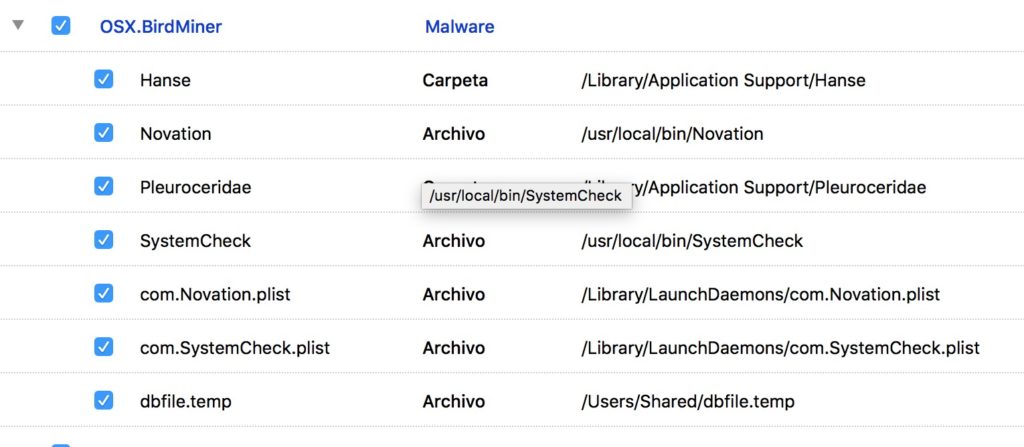

Limpieza del sistema automática – Malwarebytes

Con malwarebytes podrás limpiar fácilmente tu sistema.

Si no te funcionase este método, siempre podríamos rastrear los ficheros maliciosos y eliminarlo manualmente.

Limpiando el sistema manualmente

Antes que nada dejaremos abierto el “Monitor de Actividad”, ya que sabemos que tenerlo abierto hace que se detenga el proceso disk01. (Entenderemos el por qué en el siguiente apartado)

Observamos en /Library/LaunchDaemons dos .plist con nombres extraños (en el informe de ESET se comenta que los ficheros del minero adoptan nombres aleatorios). Ambos se ejecutan en cada arranque de nuestro Mac, haciendo persistente el minero.

com.DiskCheckTool.plist

Si los miramos, vemos que uno apunta al fichero /usr/local/bin/DiskCheck

El código de dicho fichero está ofuscado, pero encontramos similitudes con otras versiones del minero en las que el script no está ofuscado.

Es el encargado de ejecutar la mv, además de monitorizar la CPU, pues si detecta que la CPU está al 85% de uso, detiene el minero para evitar que notemos lentitud en el sistema. En cuanto baja el uso de CPU del 85% reactiva la minería.

Desde la consola eliminaremos el fichero al que apunta, y por supuesto el .plist.

sudo rm -f /usr/local/bin/DiskCheck (o el nombre que tenga) sudo rm -f /Library/LaunchDaemons/com.DiskCheckTool.plist (o el nombre que tenga)

com.HarrisonTools.plist

El otro .plist apunta a /usr/local/bin/SafeMode

Si miramos dentro en esta ocasión encontramos el script encargado de parar el proceso disk01, en el caso de que se lance el “monitor de actividad (Y volver a lanzarlo cuando sea conveniente, llamando al anterior .plist.)

Si el usuario no tuviera instalado un plugin como “istat monitor” y no estuviese familiarizado con la consola (terminal), nunca detectaría el minero, ya que al abrir el Monitor de Actividad, si es que se le ocurriera abrirlo, no detectaría el proceso asociado.

Nuevamente eliminamos estos ficheros:

sudo rm -f /usr/local/bin/SafeMode (o el nombre que tenga) sudo rm -f /Library/LaunchDaemons/com.HarrisonTools.plist (o el nombre que tenga)

Eliminamos también la imagen de disco .qcow2:

sudo rm -f /usr/local/bin/main.data (o como se llame la imagen de disco qcow2)

Y el fichero de la mv:

sudo rm -f /usr/local/bin/disk01 (como se llame el proceso de la mv)

Tenemos que comprobar en /Library/Applicaton Support/ que no tengamos carpetas con nombres extraños de aplicaciones que no reconozcamos. En el informe de ESET se detallan tres versiones del minero, pero la que estamos detallando parece una variación de una de las versiones, que es la que se ha quedado instalada.

Seguramente se instalaron otras versiones del minero anteriormente, al instalar otros plugins VST infectados por lo que es muy posible que haya imágenes .qcow2 en /Library/Applicaton Support/ tras carpetas con nombres aleatorios; así que procederemos a su eliminación.

sudo rm -rf /Library/Applicaton\ Support/Cleopatra (o el nombre que tenga) sudo rm -rf /Library/Applicaton\ Support/Eudorina (o el nombre que tenga)

Haremos igual con cualquier carpeta que no reconozcamos, y con todo esto habremos limpiado el sistema.

Un detalle curioso es, que el minero nos creará carpetas con nombres aleatorios, sí, pero evitará que los nombres sean “Hitler” o “Nazi”.

blog.malwarebytes.com

La mv minera por dentro:

El siguiente esquema resume como estaba montado el sistema:

- Scripts para iniciar el sistema

- /opt/bootsync.sh

- /opt/bootlocal.sh

/opt/bootlocal.sh

/opt/bootsync.sh

- Sistema de actualización:

- xmrig_update actualiza la configuración de /tools/bin/config.json.

- ccommand actualiza ccommand_update, xmrig_update, updater.sh, xmrig.

- ccommand_update actualiza ccommand.

- updater.sh les envía a ellos la ip de la víctima para identificar la sesión de minería.

- En /root/.ssh/ están el par de claves SSH para el scp que lanzan los script de actualización.

- Utilizan rssh por lo que

si se te ocurre la mala idea de intentar una conexión sshel sistema nos echa con el siguiente mensaje “This account is restricted by rssh” Allowed comands: scp

- Utilizan rssh por lo que

xmrig_update

ccommand_update

ccommand_update2

updater.sh

- Configuración de xmrig

- /tools/bin/config.json contiene entre otras configuraciones el host puerto del pool de minería.

/tools/bin/config.json

Estos son los ficheros más interesantes. Además de estos estarían los que conforman Tiny Core Linux 9.0.

Evitar e identificar instaladores infectados

Evitar las descargas de las siguientes páginas: vstcrack.com y audiotools.club ya que presuntamente están distribuyendo este software infectado a conciencia; o eso o son muy descuidados, ya que los instaladores de plugintorrent.com estaban limpios...

El objetivo de este blog no es fomentar la piratería y la única recomendación 100% segura es comprar el software y descargarlo siempre de fuentes oficiales.

En cualquier caso el método sencillo para todos los públicos, para confirmar que un instalador está limpio sería:

1. Descargamos un descompresor como keka: https://www.keka.io

2. Montamos la imagen .dmg y copiamos al escritorio por ejemplo el instalador .pkg

En este caso ponemos de ejemplo:

Native.Instruments.Kontakt.6.v6.2.0.macOS.dmg

3. Lo descomprimimos utilizando Keka

Repetimos la operación con todos los ficheros que se encontrasen dentro.

Si keka da error en algunos ficheros, nos da igual, seguimos descomprimiendo.

si vemos que Keka se queda “pillado” y no hace nada, lo cerramos, abrimos, y seguimos descomprimiendo todo.

Los siguientes ficheros los descomprimimos, pero si nos fijamos “Bom” no se puede descomprimir, ya que es un fichero de texto, si lo abrimos veremos nombres conocidos a estas alturas.

Seguimos extrayendo…

¡Encontramos los ficheros maliciosos; este paquete está infectado!

Junto a los ficheros que conforman la MV, encontraremos un .dmg que contiene las dependencias necesarias para qemu.

DBINSTALLER.dmg tiene:

Con esto hemos terminado de destripar el instalador del Kontakt.

En el caso de: K_Multimedia_Miroslav_Philharmonik_2.5.dmg encontraremos otra versión del minero, en la que los ficheros maliciosos vienen ofuscados en una imagen llamada do.dmg encriptada (tenemos la contraseña en el informe de ESET)

Dentro tiene un datainstallero.pkg con los siguientes ficheros:

Dependencias igual que antes:

Y los ficheros que se comentan en la “Versión 2” del informe de ESET

Conclusión

Estamos ante un minero muy escandaloso, ya que usar una máquina virtual para esconderse llama mucho la atención.

Si se hubiera ejecutado como código del sistema seguramente aún seguiría como parásito… que por otro lado, puede que sea hasta un precio justo, ofrecer tu capacidad de cómputo a cambio de unos plugins que te hubieran costado €€€..

Fue muy divertido cazar a este minero, aunque ya hubiese sido descubierto meses antes por ESET. Eso le quitó un poco de gracia al asunto 🙁

Casos como este te deberían de quitar las ganas de piratear software, ya que cada vez que lo haces, puede que estés abriendo un oscuro portal y tengas un inesperado huésped en tu equipo.

Wow! Quedé asombrado con todo esto de la mineria y como uno que cree que sabe del tema y que no va a caer en la trampa, en realidad no sabe nada! Me encanto tu post y me fue de gran utilidiad. Recién hoy baje un vst pirata y una vez instalado me di cuenta que algo andaba mal y asi era! No me dejaba borrar todo lo instalado pero fui al administrador de tareas, encontre las tareas en 2do plano (que de hecho me estaban comiendo todo el CPU) y borre todas esas carpetas. Funcionará? Porque ahora que leo, estan diseñadas para que se detengan una vez abierto el administrador de datos.

Gracias! Para saberlo tendrías que monitorizar con la terminal.. o con istat..

Te habría creado carpetas con nombres aleatorios, en las rutas que comentaba.. sería cuestión de revisar una por una, y ver si sabes de que programa es.. si encuentras una con un nombre que ni te suene… ni google te de una idea clara acerca de ella.. Cazado!

Y si no te deja borrar algo, matas el proceso en el caso de que no se haya matado el mismo , y lo eliminas con permisos sudo, no deberías de tener problemas.